1、 上传并解压vault_1.10.2_linux_amd64.zip文件

#unzip vault_1.10.2_linux_amd64.zip

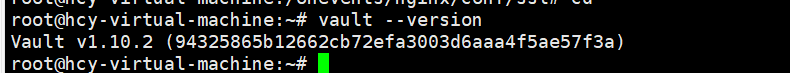

2、 把文件存放到/usr/bin/目录下,执行查看版本是否与压缩文件一致

#mv vault /usr/bin

# vault –version

3、 安装并启用命令自动补全功能:

# vault -autocomplete-install

# complete -C /usr/bin/vault vault

4、 创建vault账号

# useradd --system --home /etc/vault --shell /bin/false vault

5、 创建配置文件存放目录及数据文件存放目录并赋权

# mkdir /etc/vault

# touch /etc/vault/ vault.hcl

# mkdir –p /data/vault_data

# chown -R vault:vault /etc/vault /data/vault_data

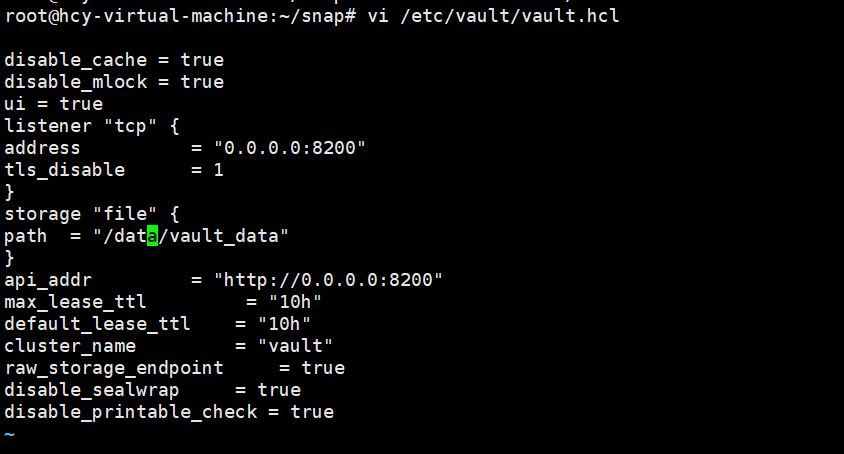

6、 添加配置文件/etc/vault/ vault.hcl

# vi /etc/vault/vault.hcl

disable_cache = true

disable_mlock = true

ui = true

listener "tcp" {

address = "0.0.0.0:8200"

tls_disable = 1

}

storage "file" {

path = "/data/vault_data"

}

api_addr = "http://0.0.0.0:8200"

max_lease_ttl = "10h"

default_lease_ttl = "10h"

cluster_name = "vault"

raw_storage_endpoint = true

disable_sealwrap = true

disable_printable_check = true

7、 添加服务启动文件/lib/systemd/system/vault.service

#vi /lib/systemd/system/vault.service

[Unit]

Description="HashiCorp Vault - A tool for managing secrets"

Documentation=https://www.vaultproject.io/docs/

Requires=network-online.target

After=network-online.target

ConditionFileNotEmpty=/etc/vault/vault.hcl

[Service]

User=vault

Group=vault

ProtectSystem=full

ProtectHome=read-only

PrivateTmp=yes

PrivateDevices=yes

SecureBits=keep-caps

AmbientCapabilities=CAP_IPC_LOCK

NoNewPrivileges=yes

ExecStart=/usr/bin/vault server -config=/etc/vault/vault.hcl

ExecReload=/bin/kill --signal HUP

KillMode=process

KillSignal=SIGINT

Restart=on-failure

RestartSec=5

TimeoutStopSec=30

StartLimitBurst=3

LimitNOFILE=65536

[Install]

WantedBy=multi-user.target

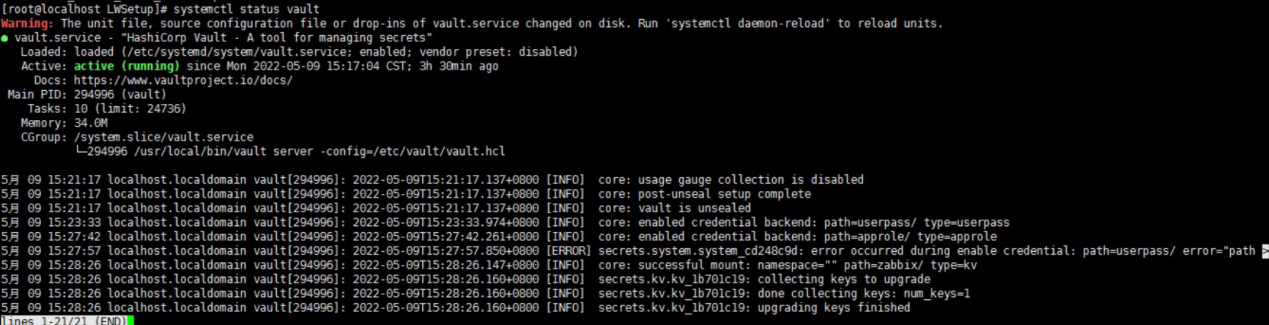

8、 启动并设置开机自启服务

#systemctl daemon-reload

#systemctl enable --now vault

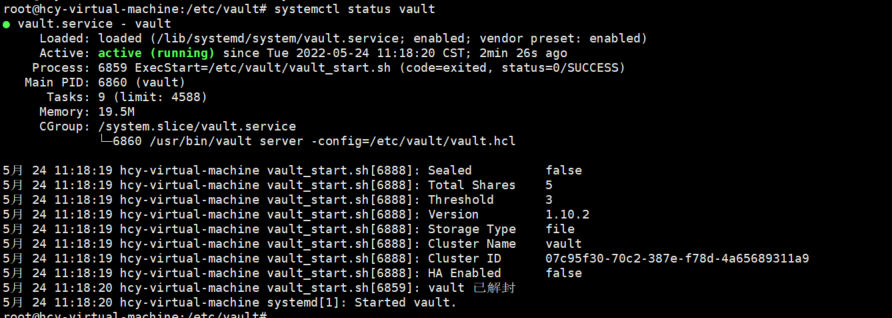

检查服务状态,运行systemctl status vault命令,它应显示运行状态:

1、在初始化Vault服务器之前导出VAULT_ADDR环境变量(IP为Vault服务器IP):

#export VAULT_ADDR=http://192.168.1.3:8200

#echo "export VAULT_ADDR=http://192.168.1.3:8200" >> ~/.bashrc

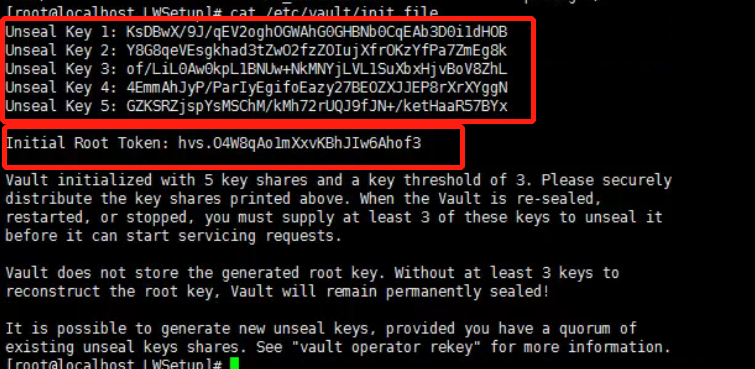

2、通过运行以下命令,使用默认选项开始初始化:

#rm -rf /var/lib/vault/data/*

#vault operator init > /etc/vault/init.file (注:随机产生key与token,建议保存用于界面激活登录)

#cat /etc/vault/init.file

3、2种方式进行激活系统

方法一:每次vault启动之后都要进行解封,才能进行数据的读取写入。输入三次以下命令,输入后会提示要输入key,挑选之前5个key中的三个输入,即可解封

#vault operator unseal

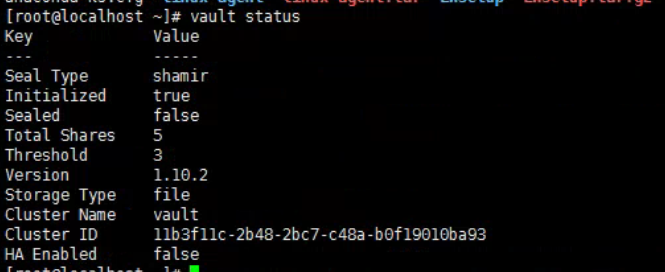

查看vault状态如下则激活完成

配置token环境(注:token为/etc/vault/init.file中生成的)

export VAULT_TOKEN="hvs.O4W8qAo1mXxvKBhJIw6Ahof3"

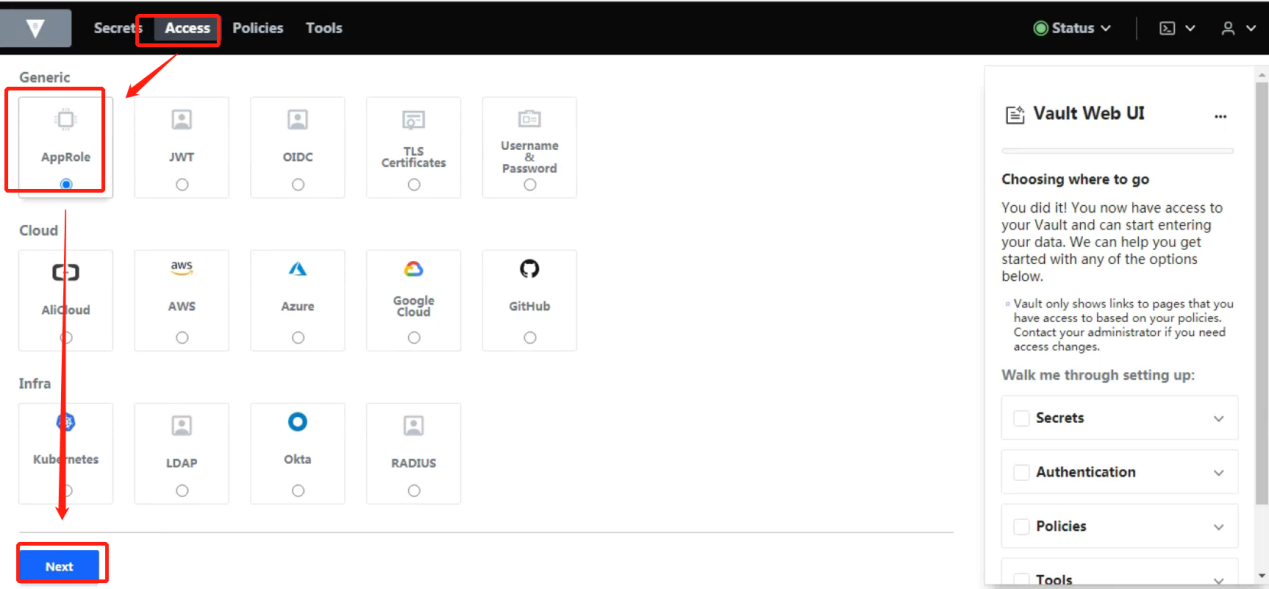

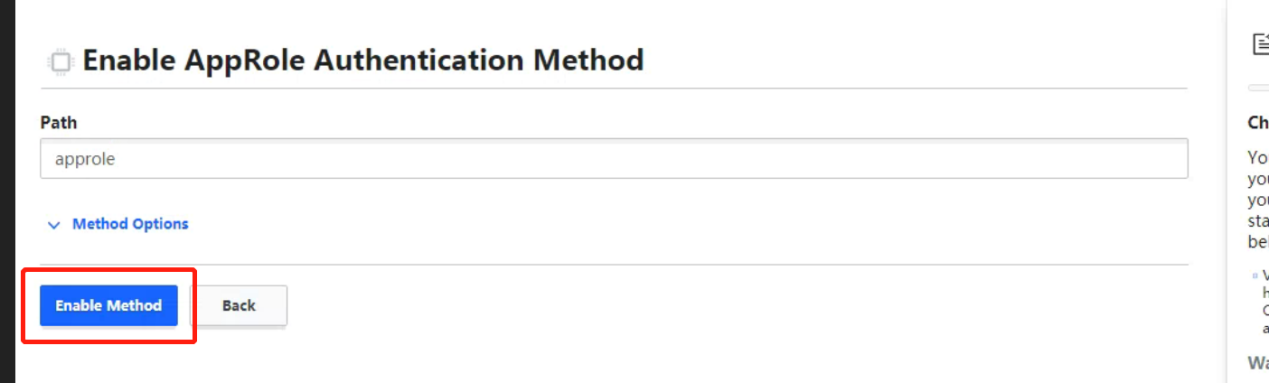

配置允许计算机或应用程序使用Vault定义的角色进行身份验证

#vault auth enable approle

Success! Enabled approle auth method at: approle

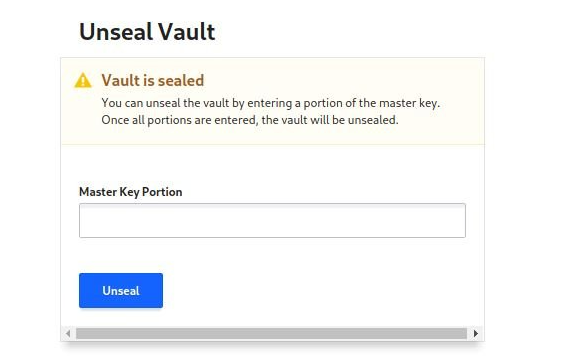

方法二:访问地址如http://192.168.1.3:8200/ui中的Vault UI挑选之前5个key中的三个输入,最后输入token即可登录:

配置允许计算机或应用程序使用Vault定义的角色进行身份验证

三、自动解封

1、编写启动脚本与关闭脚本

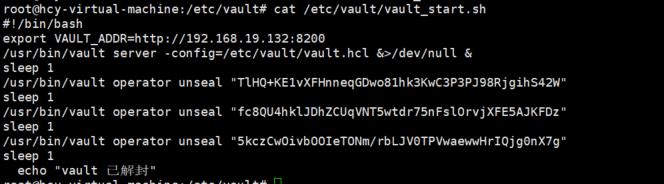

##启动脚本(注:需根据实际情况调整IP与解封需要的key)

# cat /etc/vault/ vault_start.sh

#!/bin/bash

export VAULT_ADDR=http://192.168.19.132:8200 ##IP为vault服务器IP

/usr/bin/vault server -config=/etc/vault/vault.hcl &>/dev/null & ##指定启动文件

sleep 1

##3个key

/usr/bin/vault operator unseal "TlHQ+KE1vXFHnneqGDwo81hk3KwC3P3PJ98RjgihS42W"

sleep 1

/usr/bin/vault operator unseal "fc8QU4hklJDhZCUqVNT5wtdr75nFslOrvjXFE5AJKFDz"

sleep 1

/usr/bin/vault operator unseal "5kczCwOivbOOIeTONm/rbLJV0TPVwaewwHrIQjg0nX7g"

sleep 1

echo "vault 已解封"

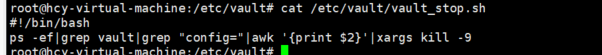

##关机脚本

# cat /etc/vault/vault_stop.sh

#!/bin/bash

ps -ef|grep vault|grep "config="|awk '{print $2}'|xargs kill -9

2、调整服务启动文件/lib/systemd/system/vault.service

# cat /lib/systemd/system/vault.service

[Unit]

Description=vault

After=networking

[Service]

Type=forking

ExecStart=/etc/vault/vault_start.sh

ExecStop=/etc/vault/vault_stop.sh

[Install]

WantedBy=multi-user.target

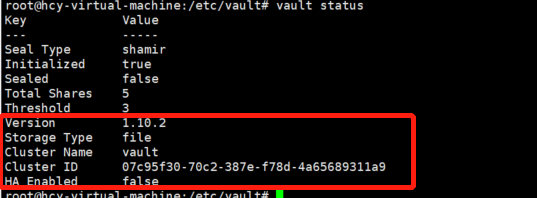

3、重启服务查看是否自动解封

# systemctl daemon-reload

# systemctl restart vault

# systemctl status vault

查看vault状态,如下图表示解封完成

# vault status

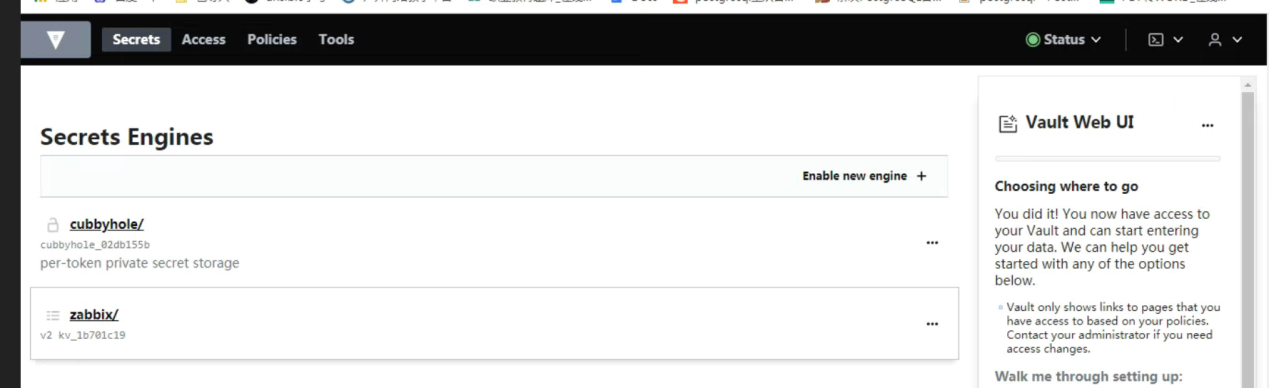

1、创建zabbix数据库连接信息,如zabbix数据库用户为zabbix,密码为ZBX_p@ssw0rd

# vault secrets enable -path=zabbix kv-v2

# vault kv put zabbix/database username=zabbix password=ZBX_p@ssw0rd

# vault kv get zabbix/database 注:输出json格式可vault kv get -format=json zabbix/database

HashiCorp Vault 有严格的权限访问控制,这里为zabbix配置对应的访问权限,并生成对应的访问Token。Vault的策略可以先写成hcl文件,再导入即可。这里主要配置2个策略

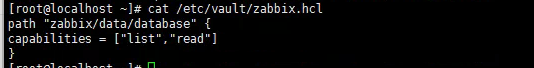

2、创建策略文件/etc/vault/zabbix.hcl 内容如下

# vi /etc/vault/zabbix.hcl

path "zabbix/data/database" {

capabilities = ["list","read"]

}

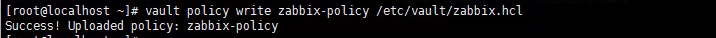

3、写入策略

# vault policy write zabbix-policy /etc/vault/zabbix.hcl

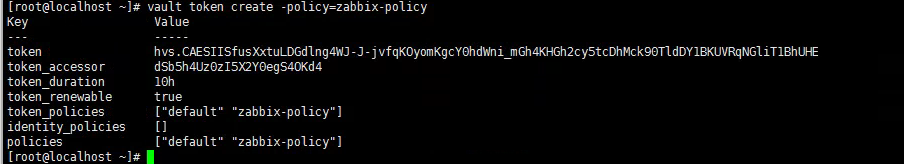

4、生成已配置好策略的数据token,(记录token,后续配置文件需使用)

# vault token create -policy=zabbix-policy

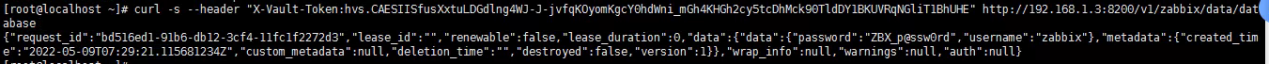

5、命令测试token中内容是否为设定的账号密码信息(path为zabbix/database)

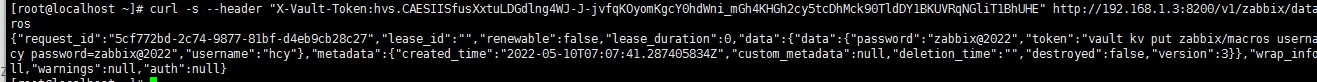

# curl -s --header "X-Vault-Token:hvs.CAESIISfusXxtuLDGdlng4WJ-J-jvfqKOyomKgcY0hdWni_mGh4KHGh2cy5tcDhMck90TldDY1BKUVRqNGliT1BhUHE" http://192.168.1.3:8200/v1/zabbix/data/database

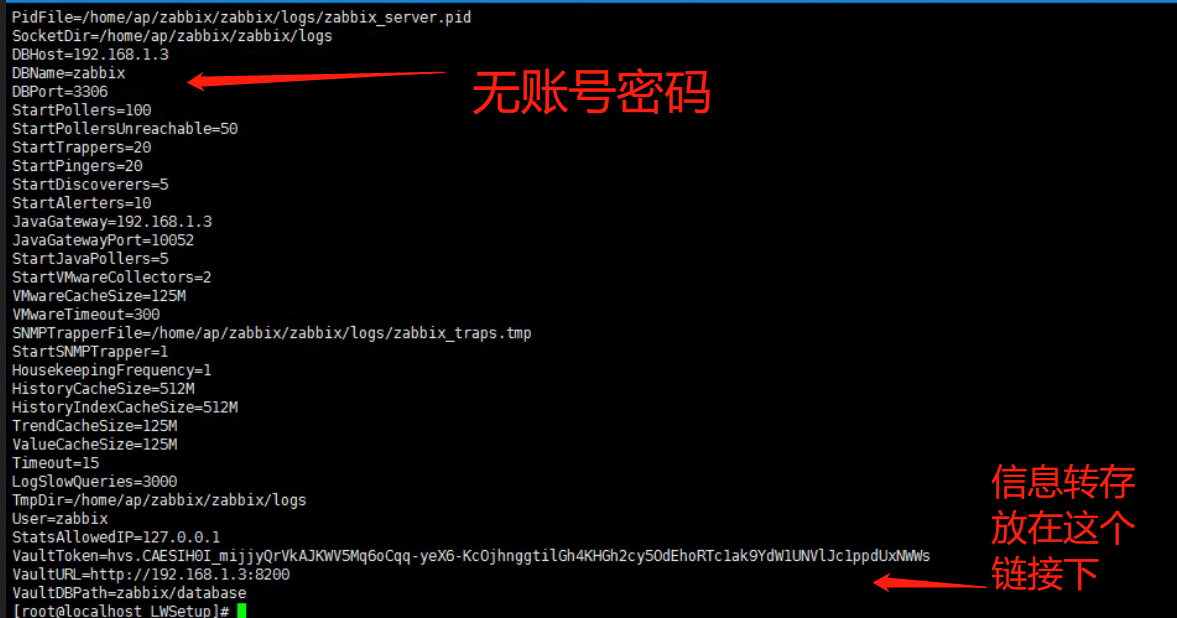

6、Zabbix_Server配置文件zabbix_server.conf中(无需填写账号密码字段)

7、WEB的配置文件zabbix.conf.php中(无需填写账号密码信息)

五、宏信息转存

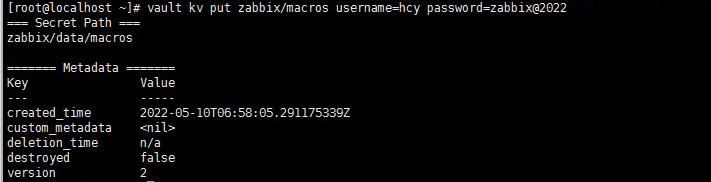

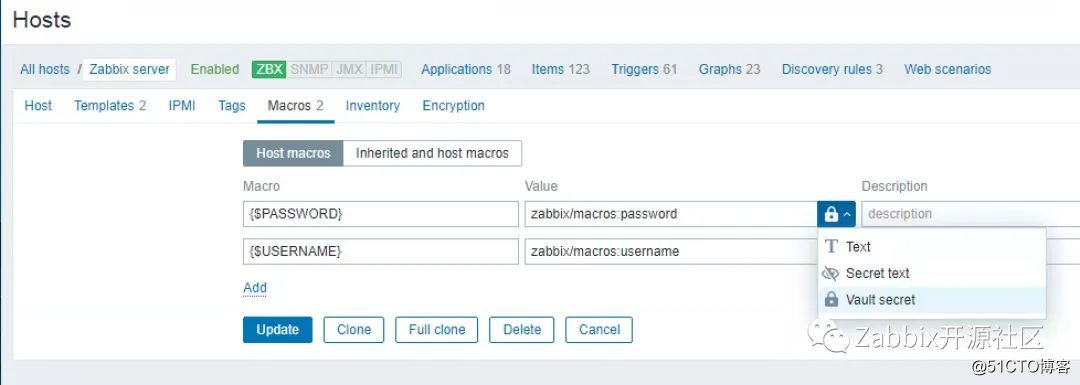

1、将zabbix 宏存储在Vault中,在Vault创建一个名为macros的path,将数据库中账号密码进行存储

# vault kv put zabbix/macros username=hcy password=zabbix@2022

# vault kv get zabbix/macros

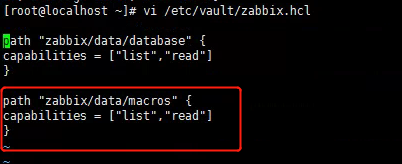

2、把策略配置添加到zabbix.hcl文件中

# vi /etc/vault/zabbix.hcl

path "zabbix/data/macros" {

capabilities = ["list","read"]

}

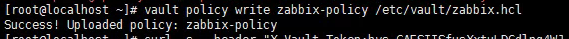

3、更新写入策略

# vault policy write zabbix-policy /etc/vault/zabbix.hcl

4、命令测试token中内容是否为设定的账号密码信息(path为zabbix/macros)

# curl -s --header "X-Vault-Token:hvs.CAESIISfusXxtuLDGdlng4WJ-J-jvfqKOyomKgcY0hdWni_mGh4KHGh2cy5tcDhMck90TldDY1BKUVRqNGliT1BhUHE" http://192.168.1.3:8200/v1/zabbix/data/macros

5、界面上宏值调用已转存的数据,注意宏的类型为Vault secret 并配置path:参数,如zabbix/macros:username

六、适配pcs集群

注:vault服务部署在数据库服务器上,zabbix与web服务通过连接数据库的VIP实现故障切换(由于vault为多单机负载均衡且数据一致,VIP切换对vault数据读取无影响)

1、将已配置好的vault进行复制到另外一台vault服务器上,重启服务可查看服务启动正常

#将 /etc/vault 、/data/vault_data、/lib/systemd/system/vault.service 复制到其他主机后(实现多单机负载均衡),启动服务

#systemctl daemon-reload

#systemctl enable vault ###开机自启动

#systemctl start vault ###启动服务

# systemctl status vault ###查看服务运行状态

2、后续新增内容,在其中一台进行配置后,重新把/data/vault_data或其他新增的配置文件到另外一台后,重启服务即可

错误信息